实验目的

本次实验旨在熟悉Windowsxitong下的WVS和Kali’系统下的Arachni两种漏洞扫描工具,并在此基础上比较和总结两种工具特点及不足。

实验工具及靶机

- Windows系统下的WVS 10.5版本漏洞扫面工具;

- Linux Kali系统下的arachni-1.5.1-0.5.12版本漏洞扫描工具;

- OWASP Broken Web Apps VM v1.2靶机。

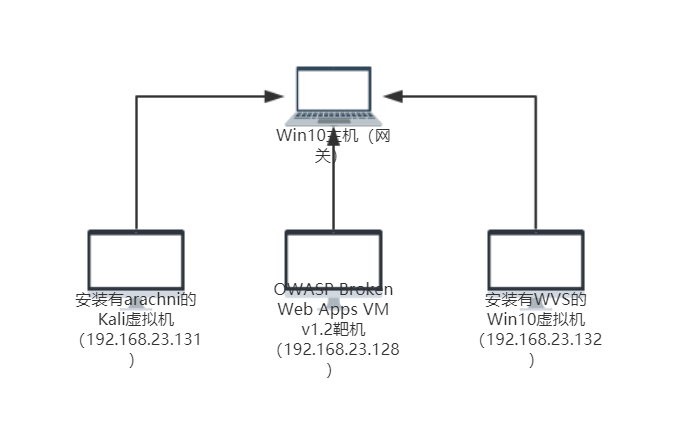

网络拓扑图

实验过程

- 在windows虚拟机中利用WVS工具对靶机进行扫描;

- 在Kali虚拟机中利用arachni工具对靶机进行扫描;

- 根据两个工具得出的扫描报告进行对比,得到本次实验的结果。

实验结果

扫描速度

wvs的扫描速度相比较arachni直接扫描个人感觉要快一点,但是当arachni开启分布式扫描之后速度会有大幅度提高,具体提升多少由于没有具体尝试过所以还没发给出明确数据,可能需要后续的继续实验。

扫描隐蔽性

WVS一般用于对企业内联网,外延网或者面向其他人员客户等的web网站,应用环境基本是不考虑扫描隐蔽性问题的情况。而arachni分布式扫描除了可以大幅提高扫描速度之外,还能够将负载分散到其他机器和端口,能够一定程度上隐蔽自己。

扫描全面性及功能

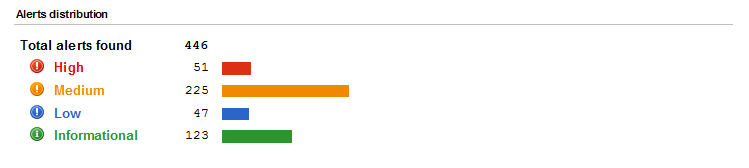

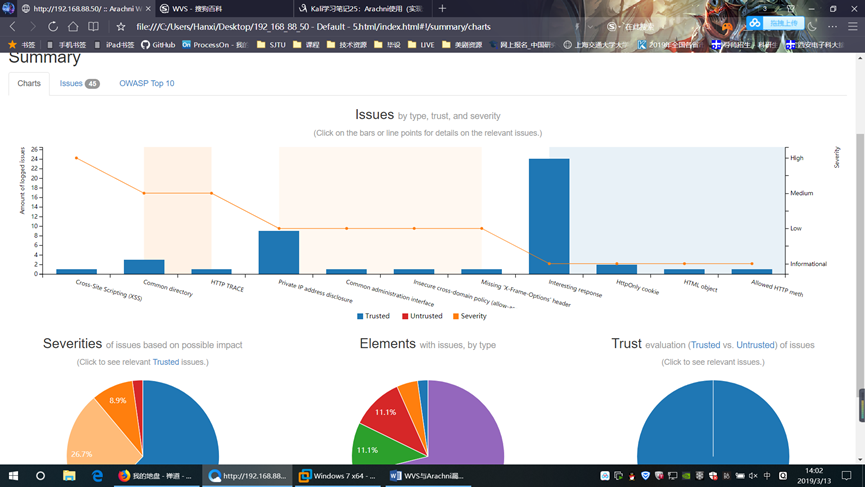

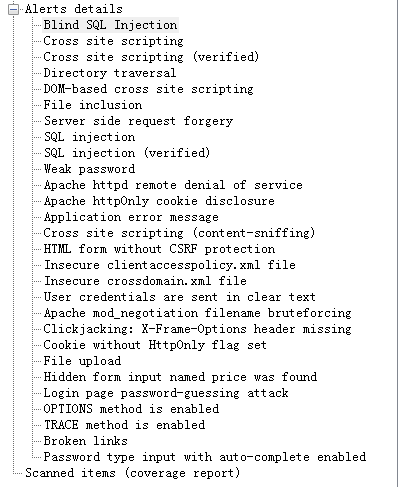

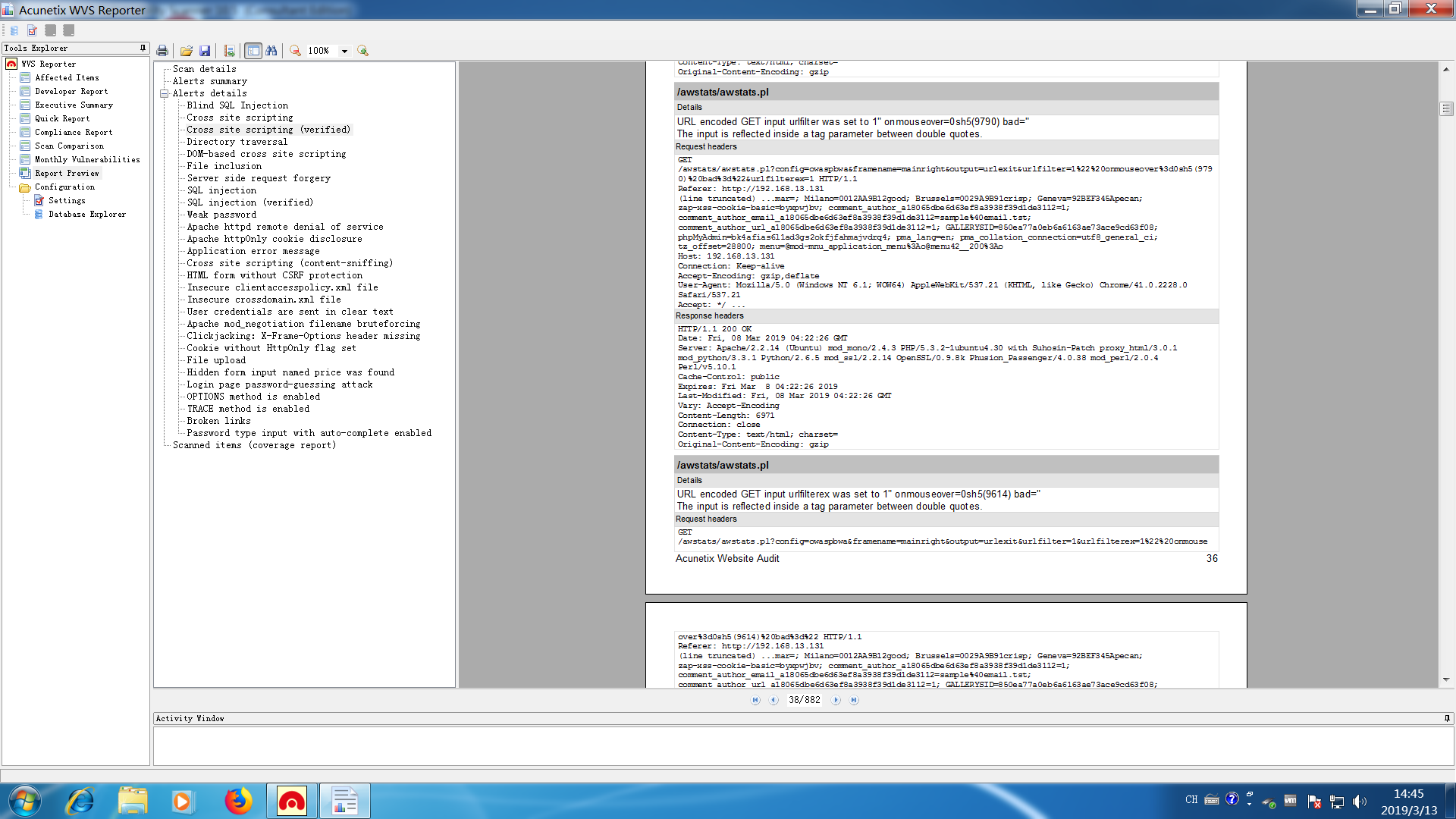

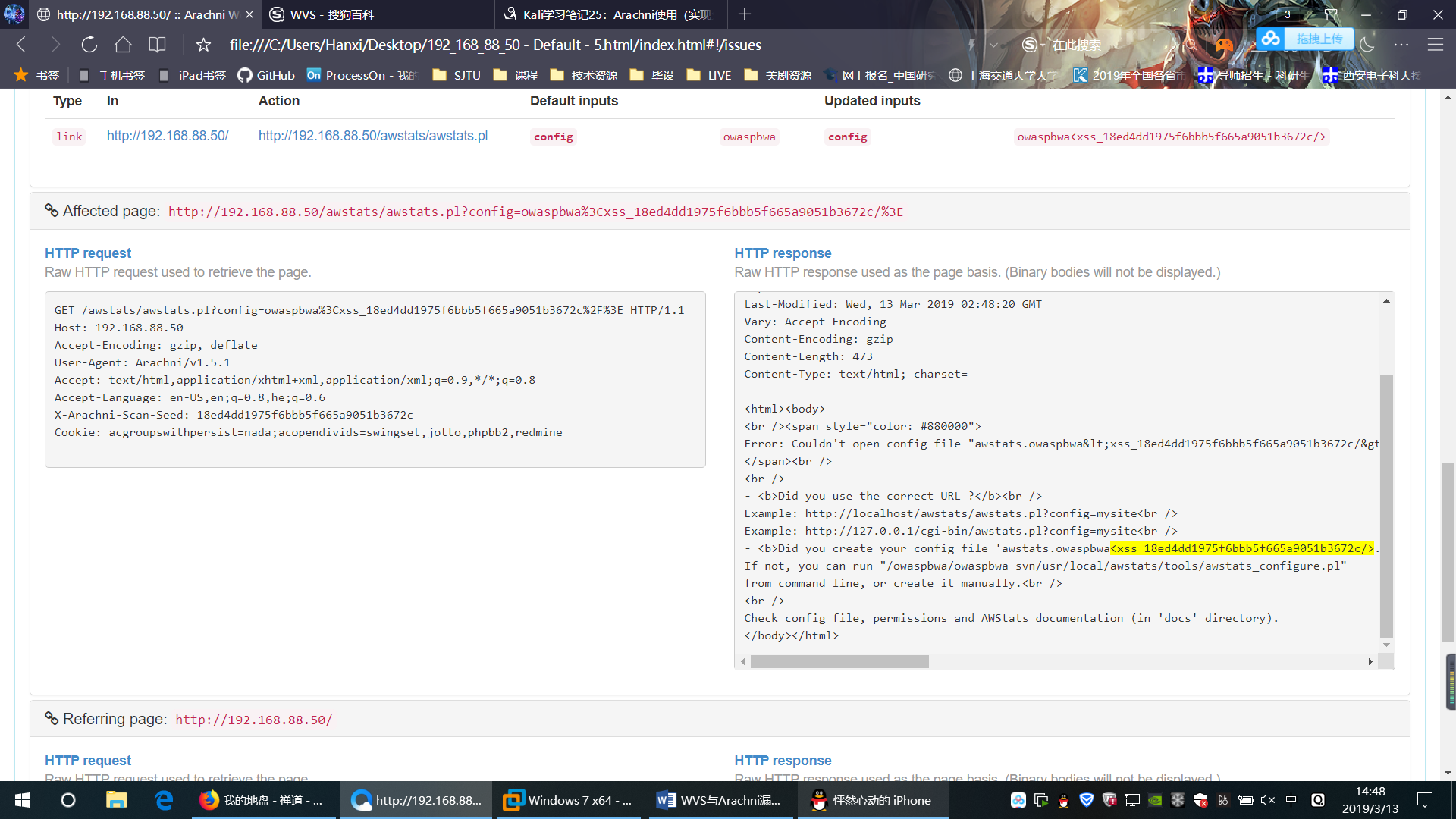

通过对比本次实验对同一台靶机的两种工具扫描结果,发现arachni扫描到的漏洞或威胁数量上远远少于wvs的结果(PS.当然wvs中也有不少威胁属于误报。),从下面的图片中可以直观的察觉。

个人感觉arachni主要专注于协议以及网站数据流量方面的问题,对于注入漏洞没有很好的检测。而wvs在注入漏洞方面下了很大的功夫,还会在扫描结果中给出其自动化注入脚本尝试的每一次注入语句及反馈。

另外wvs还提供一些手动工具,可以手动去验证扫描出的威胁是否确确实实是存在的漏洞,这也是前文提到的wvs只是列出威胁而不是仅仅上报确定的漏洞。Arachni列出的所有Issues不清楚是否全是确定验证过的漏洞,这一条也需要后续的继续实验。

扫面结果呈现

(1)对于XSS漏洞,两个工具呈现的报告结果差不多,首先均是对XSS的简介以及概述上的修复意见,之后会列出本网站检测到存在XSS漏洞的文件,最后会给出扫描XSS漏洞时发出的探测包及证明网站存在XSS漏洞的响应包。wvs会同时给出怀疑存在XSS漏洞以及确认存在XSS漏洞的文件。

(2)对于注入漏洞,由于arachni没有扫描到注入漏洞所以只能说wvs的情况,正如上面所说的,wvs也给出怀疑存在注入漏洞确认存在注入的文件,并说明测试语句。

(3)wvs还给出了很多其他类型的漏洞,比如CSRF,弱口令,上传漏洞等问题,相较之下arachni全面性上就不足了。

总结

通过本次实验,大体上了解了两款漏扫工具的使用,功能及特色,但也只是略懂皮毛,上面也提到了还需继续研究的两个问题。

总体上来说,wvs是一款功能强大的漏扫工具,对于安全人员来说算是一款神器,但对于攻击人员来说就有点鸡肋。Arachni正如介绍所说是一款功能算不上强大但是很有特色的漏扫工具。对于安全人员来说不算好用,但是对于攻击人员来说可能就会很好用,因为其Ruby框架,功能一般的问题就可以通过集成其他的工具弥补,再加上分布式扫描的优势可能让其更加受到攻击者的青睐。